Los chavales de F-Secure siempre aportan información útil en el campo de los virus. A mi particularmente me gusta su apuesta de informar sobre cosas nuevas, curiosas y relevantes, con lo que tengo que felicitarlos por el buen uso que están haciendo de la Web 2.0 desde que iniciaron su andadura.

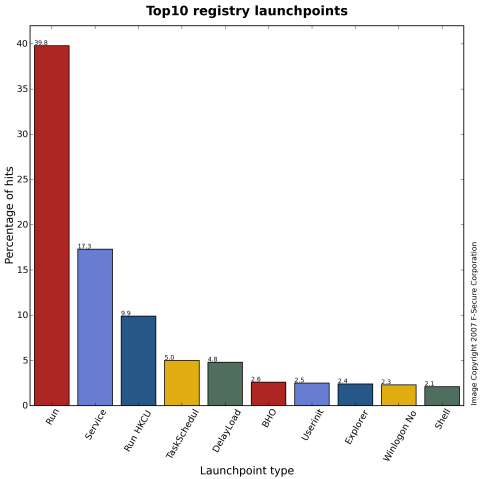

En su habitual afán por tratar temas nuevos, han generado un estudio estadístico y han determinado los 10 puntos más habituales del registro de Windows que el malware (troyanos especialmente) emplea para arranchar los procesos maliciosos.

Una información muy útil que nos puede permitir ver con claridad que vigilando esos 10 puntos del registro podemos tener una visión completa de qué está pasando en nuestra máquina en cuanto a malware se refiere. Obviamente, esto no quita que haya muestras que no hagan caso a la estadística, pero a buen seguro es una estadística representativa.

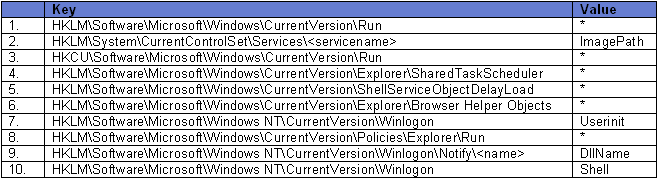

Las 10 llaves más habituales de registro empleadas por el malware son:

La palma se la lleva, como era más o menos de esperar, la llave de registro de ejecución Run en CurrentVersion. Ese dato aporta poco, pero ojo a las otras 9 llaves habituales, que nos dan una idea de la mala leche que gasta la industria del malware (o de lo fácil que es esconder y ejecutar un troyano en una máquina Windows, según se prefiera) ;)

Un saludo, y buen fin de semana.

Lo comentan en Kriptopolis también, y con la misma fecha de publicación que la mía.

http://www.kriptopolis.org/malware-y-registro-windows-top-10

Se ve que ambos vimos el feed de F-Secure casi a la misma vez :)

Casi todas menos la numero 3 requieren derechos administrativos y la que no solo afecta a un usuario.

Ningun troyano se oculta de mi windbg :D.

Muy buen artículo ya se más claves del registro en donde buscar si hay cosas ocultas en mi sistema. Me añado el artículo a favoritos que lo tendré que consultar más de una vez.

Muy bueno el articulo,mas articulitos de estos sobre malware en windows xp o ahora con el windows vista necesitamos,Felicitaciones por tu blog Sergio..

El programa Autorruns de Sysinternal (comrado por microsoft) es una gran utilidad para visualizar todas esas entradas directamente sin acceder al registro..

saludos y una vez mas gracias por tus articulos un 10 ¡¡¡